FBA 尺寸计算

https://sellercentral.amazon.com/fba/profitabilitycalculator/index?lang=en_US

FBA 尺寸计算

https://sellercentral.amazon.com/fba/profitabilitycalculator/index?lang=en_US

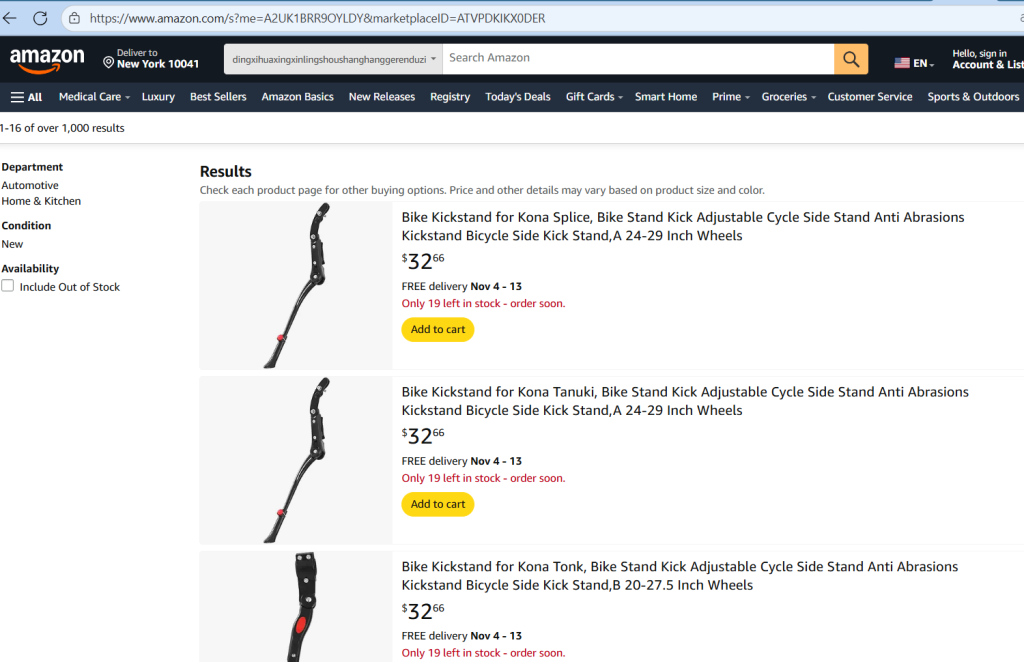

---------------------Brand: GDPLHC---------------

https://www.amazon.com/sp?ie=UTF8&seller=A2UK1BRR9OYLDY&asin=B0FXFG5CVN&ref_=dp_merchant_link 2025-10-23

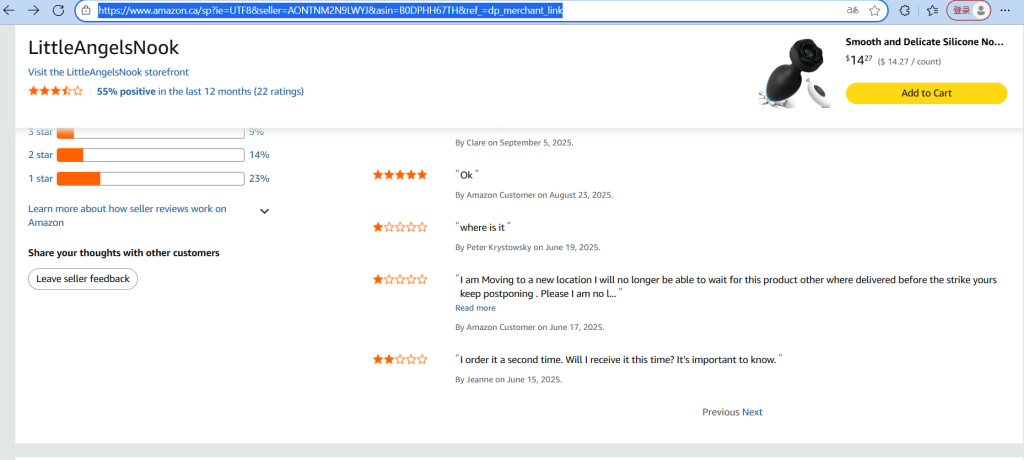

https://www.amazon.ca/sp?ie=UTF8&seller=AONTNM2N9LWYJ&isAmazonFulfilled=0&asin=B08CL2826S&ref_=olp_merch_name_1 2025-10-23

Polygon 链上进行测试

https://polygonscan.com/ 查询合约以及账号

1,申请 Graph API Key

The Graph 是一个去中心化的数据索引层,很多 DeFi 协议(包括 Aave、Uniswap、Balancer 等)都把链上数据整理成「Subgraph(子图)」供查询。

https://thegraph.com/studio

1, 亚马逊影响者

------------- The Martinez Family ---------

https://www.amazon.com/shop/oscarmartinez_817?ref_=cm_sw_r_cp_ud_aipsfshop_aipsfoscarmartinez_817_HC6S2ZKJEZCAW8XG3Q52_1

https://www.youtube.com/channel/UCD7WOvegi1aMxW2b3SsHlKA

------------- Rob's Reviews ---------------

https://www.amazon.com/shop/handyrob

https://www.youtube.com/channel/UC3MV4COKSzVC1jaG9ehd4Qw

https://www.facebook.com/people/Fixed-In-5/100086769793250/

https://www.fixedin5.com/

https://www.instagram.com/fixedin5/

------------- Shop with Scott-----

https://www.amazon.com/shop/apolloscorgilife

https://www.youtube.com/channel/UCz_EVBCIpH2Df-EBDsTQsFw

Aave、DeFi、借贷协议、闪电贷、以太坊、区块链、套利、加密投资

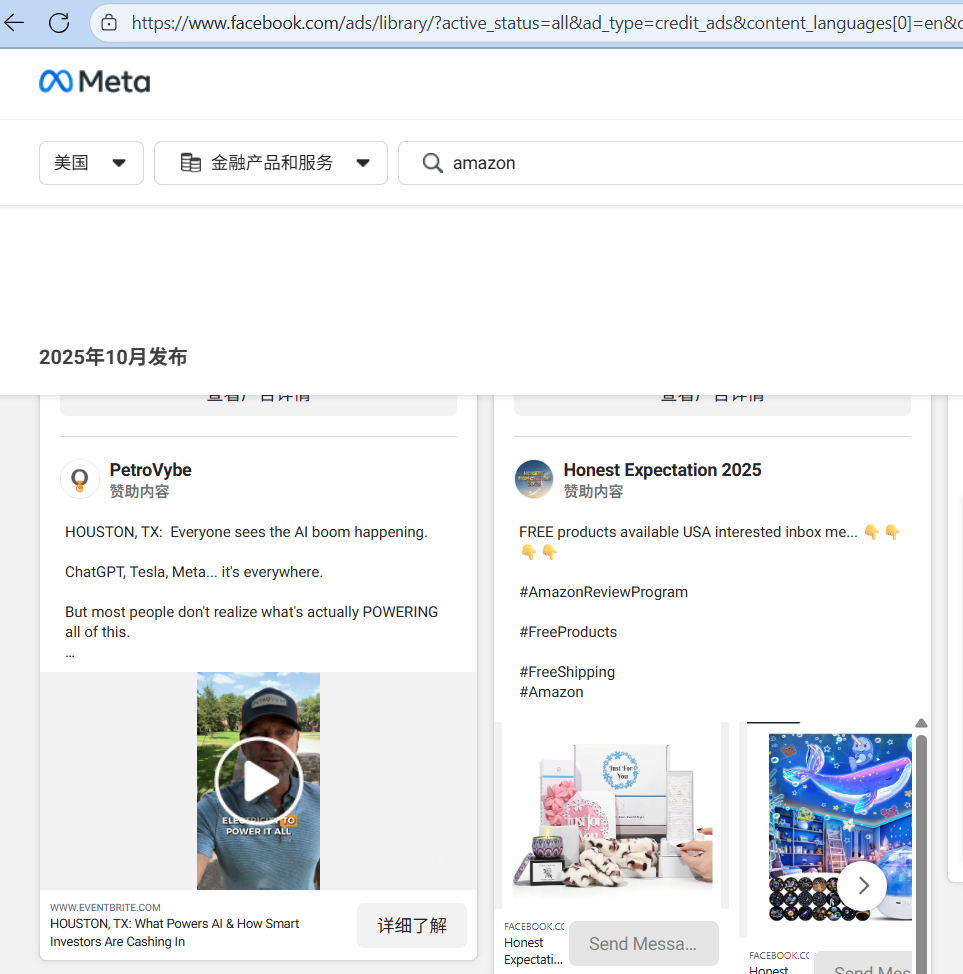

1, 通过facebook 广告, 引流到whatsapp 上建立私域

案例参考

https://www.facebook.com/ads/library/?active_status=all&ad_type=credit_ads&content_languages[0]=en&country=US&is_targeted_country=false&media_type=all&q=amazon%20&search_type=keyword_unordered //facebook lib 广告库

https://www.facebook.com/profile.php?id=61576586686488#

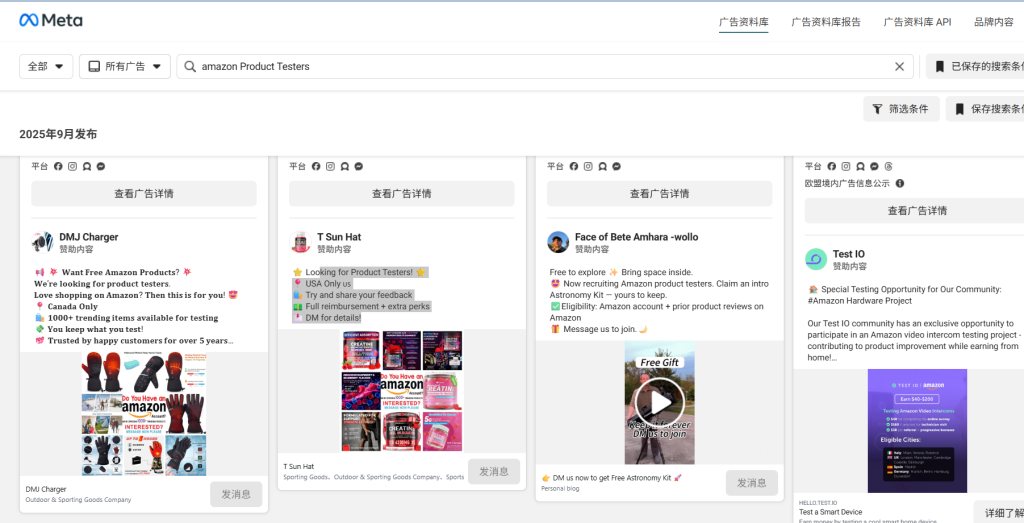

https://www.facebook.com/ads/library/?active_status=all&ad_type=all&country=ALL&is_targeted_country=false&media_type=all&q=amazon%20Product%20Testers&search_type=keyword_unordered

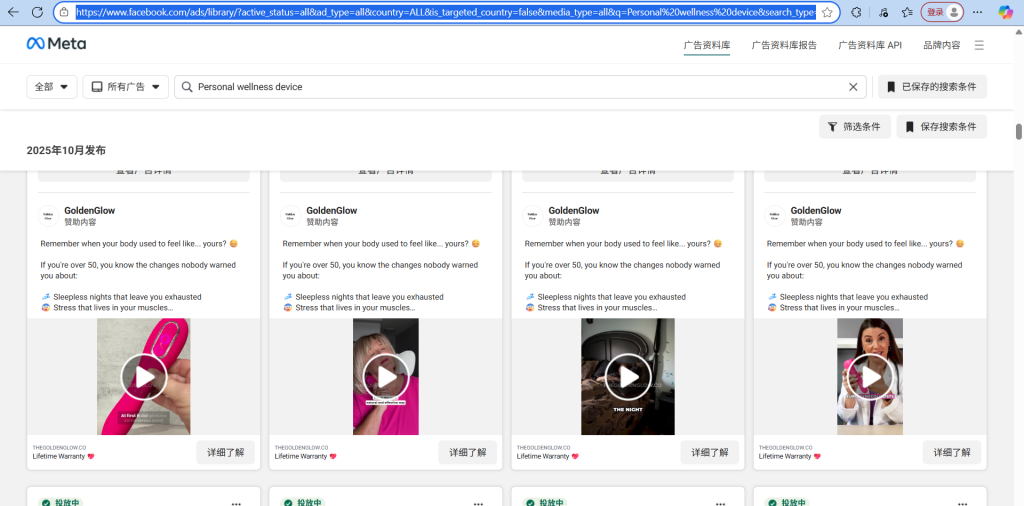

https://www.facebook.com/ads/library/?active_status=all&ad_type=all&country=ALL&is_targeted_country=false&media_type=all&q=Personal%20wellness%20device&search_type=keyword_unordered

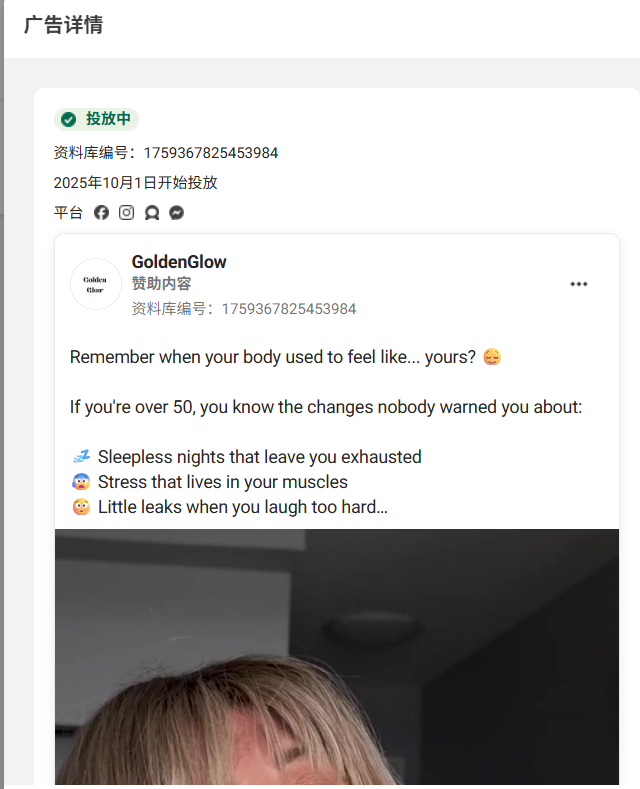

资料库编号:2217691215366398 //飞机杯广告

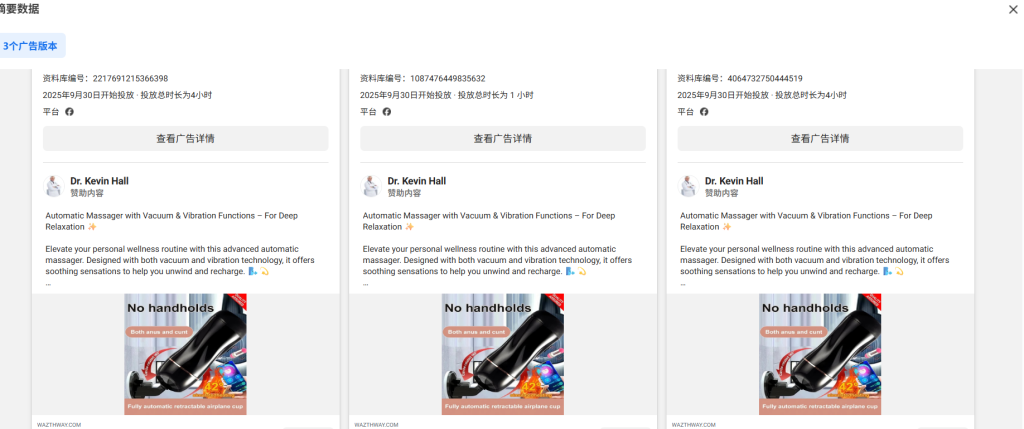

https://www.facebook.com/profile.php?id=61577298539411#

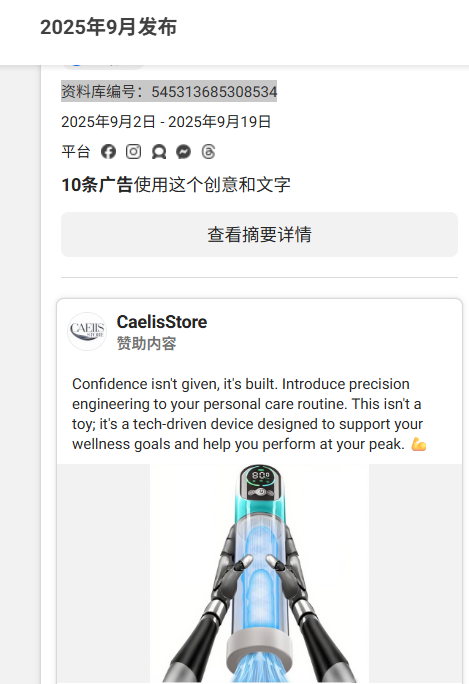

资料库编号:545313685308534

https://www.facebook.com/profile.php?id=61553217773511#

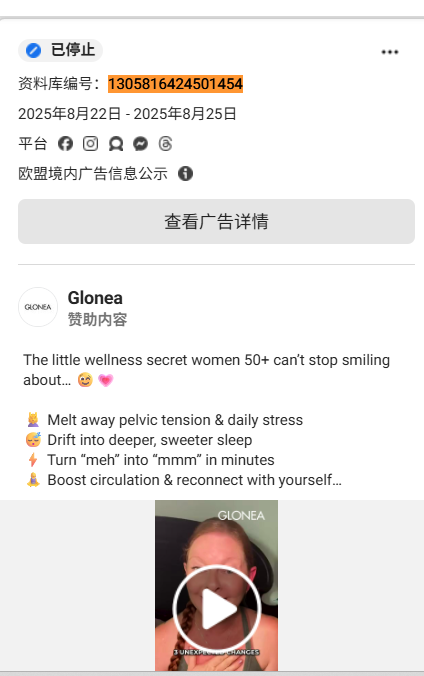

资料库编号:1305816424501454

https://www.facebook.com/glonea.official

资料库编号:753511210631612

https://www.facebook.com/profile.php?id=61575818498896#

https://ppubs.uspto.gov/pubwebapp/static/pages/ppubsbasic.html